Контроль та управління

Багато підприємств вдаються до допомоги сторонніх компаній, що займаються забезпеченням інформаційної безпеки та пропонують свої професійні послуги. Пов’язано це з необхідністю керувати і контролювати систему, перевіряти та виконувати аудит робіт, надавати звіти про порушення, вирішувати з’являються проблеми, що за підсумком вимагає безперервної і постійної роботи.

Відомості про виконану роботу надаються компанії відповідно до вимог, встановлених у даній організації. При цьому всю роботу таких компаній регламентує ФЗ про захист інформації.

Основні загрози безпеки

Базовими загроз для інформаційної безпеки кожної компанії є: крадіжка даних, неперевірене програмне забезпечення, хакерські атаки, спам, помилки працівників. Зрідка втрата даних може бути пов’язана зі збоєм у функціонуванні апаратно-програмного забезпечення або крадіжці обладнання, подібні моменти регламентує ст. 149 ФЗ. За підсумком компанія може понести великі втрати.

Процедуру створення системи для захисту інформації можна поділити на три кроки:

- створення політики підприємства у сфері інформаційної безпеки.

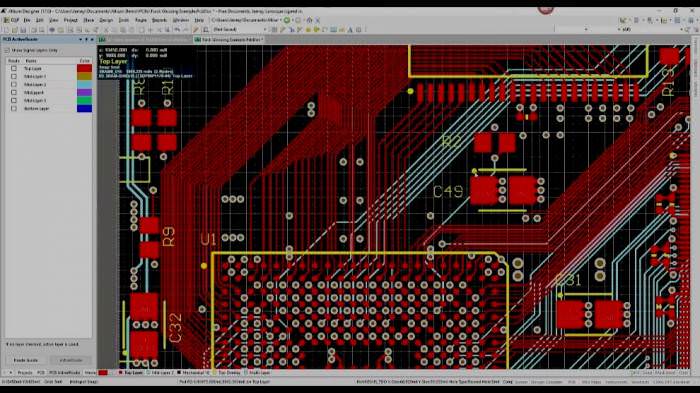

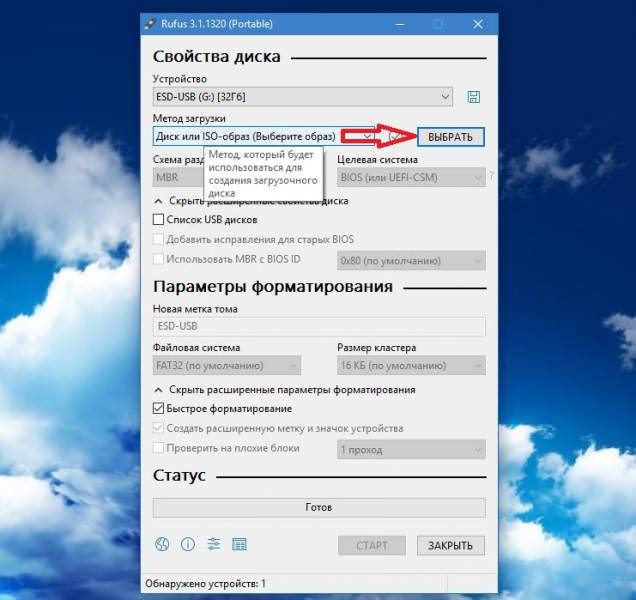

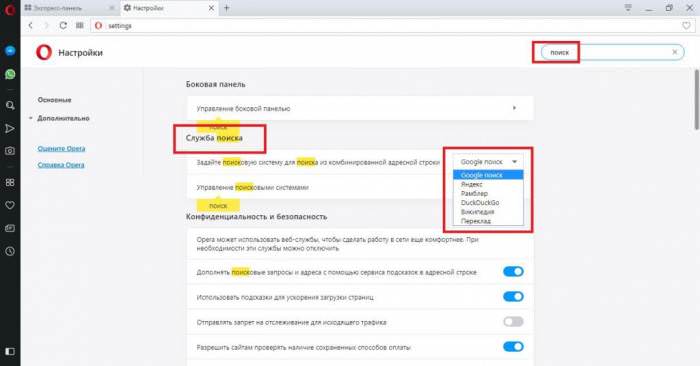

- пошук і впровадження технічних і програмних засобів захисту.

- створення та проведення організаційних заходів.

При цьому необхідно врахувати державні документи і стандарти, що регулюють питання інформаційної безпеки на підприємствах.

Базою для створення системи захисту інформації в будь-якій компанії є документ, що регламентує принципи і положення підприємства у цій галузі. Він охоплює наступні питання:

- Створення правового забезпечення захисту інформації. За фактом розробляється система нормативно-правових документів, актуальних для функціонування підприємства. Використовуючи її, встановлюються правила забезпечення інформаційної безпеки в компанії і визначення відповідальності за їх порушення. В правове забезпечення входять державні закони і акти, внутрішні документи підприємства.

- Встановлення потенційних загроз безпеки інформації. Список цих небезпек досить великий, і компанії слід самостійно визначити і проранжувати їх, щоб в подальшому виявити найбільш уразливі місця і проінформувати працівників при необхідності.

- Встановлення списку даних, що захищаються. Використовувана інформація компанії може мати відкритий і закритий характер. У число перших потрапляють дані, що не мають державної або комерційної цінності і не є конфіденційними. Збитки від втрати подібних відомостей малий, і захист не пріоритетна. Другим же типом є різні дані, що становлять державну таємницю, комерційні відомості або відомості про співробітників. Захист цієї інформації першорядна. Для кожного такого типу відомостей враховується місце обробки, виникнення, підрозділи, які мають до них доступ.

Основні принципи захисту інформації не змінювалися з моменту виникнення самого терміна. Свідчать вони наступне:

- Неможливо створити абсолютно надійний і непереборну захист. У кращому випадку, система буде стійка до потенційним загрозам. З-за цього в процесі планування слід мати на увазі, хто і якою інформацією може зацікавити, наскільки вона цінна і які втрати можна понести при її втраті.

- Державна система захисту інформації повинна включати в себе комплекс засобів захисту, що складається з технічних, адміністративних і правових елементів.

- Подібна система захисту повинна легко адаптуватися до зміни умов. Основну роль у цьому відіграють адміністративні заходи на кшталт зміни паролів, аналізу журналів подій, грамотне розподіл повноважень користувача та інше. Відповідальний за це чоловік повинен бути грамотним працівником і відданим компанії людиною.

Напрями захисту, засоби і системи захисту інформації, найбільш популярні серед користувачів і технічних майстрів:

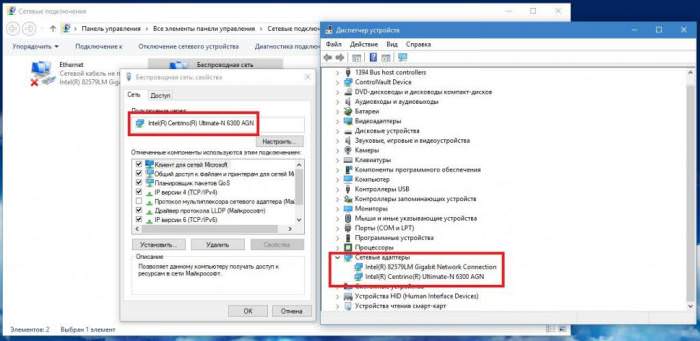

- Захист від несанкціонованого доступу до автономних ресурсів і мережевих ПК. Функція реалізується програмними і апаратними засобами.

- Захист серверів і окремих користувачів від зловмисників. Для цього застосовуються міжмережеві екрани.

- Захист особистої та секретної інформації від читання сторонніми і можливості її виправлення, шляхом використання криптографічних інструментів. Сюди ж відноситься підтвердження достовірності повідомлень за допомогою цифрового підпису. Використання криптосистем з відкритими ключами має перспективи в банківській справі та електронної торгівлі.

- Захист програм від незаконного копіювання шляхом використання електронних ключів.

- Захист від витоку інформації по різних каналах.

- Захист від шпигунських пристроїв, які можуть бути встановлені в сам ПК.