Засоби захисту інформації на основі електронних ключів

Спочатку дана технологія мала дуже низький показник ефективності, тому що грамотні програмісти могли “розколоти” ключ дуже легко. На налагоджувальному рівні пірати розглядали протокол обміну програми і знаходили образи ключів, на базі яких створювалися емулятори, допомагають обійти захист. Розробники продовжують всіляко ускладнювати даний спосіб захисту, з урахуванням того, що система захисту інформації – це певний набір правил та інструментів. Також придумуються пастки для тих, хто намагається обійти захист подібним чином. Однак зломщики також навчаються і розвиваються, так що даний засіб захисту рано чи пізно буде обійдена з допомогою емулятора або “крякання”.

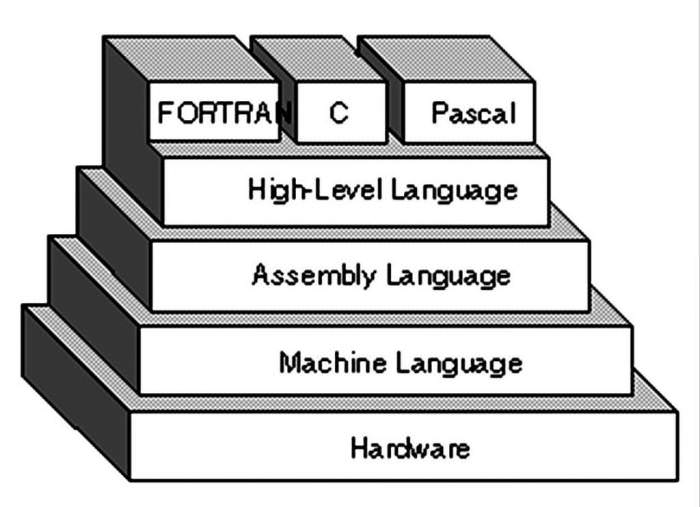

Структура системи захисту інформації

На практиці в основному проводиться експлуатація систем захисту інформації певного набору.

Основним завданням є створення підходу до представлення системи захисту інформації, який включає в себе однозначну класифікацію документопотоку, список загроз в рамках кожного такого потоку та визначення механізмів захисту від цих типових небезпек.

Підхід до розгляду захисту інформації можна вести по двох напрямах, враховуючи визначення, що система захисту інформації – це встановлена система заходів:

- Структурно-технічний елемент системи, з інженерно-технічними та програмно-апаратними засобами.

- Структура нормативного елемента захисту, який регламентує роботу попереднього елемента і персоналу.

Після визначення структури складної системи основним етапом залишається формулювання мети і критеріїв ефективності роботи, щоб створити систему захисту конфіденційної інформації.

Підсумковою метою захисту стає заздалегідь встановлений результат захисту. Загрозою інформаційної безпеки є сукупність умов і чинників, що викликають порушення безпеки організації, який може викликати негативні наслідки для неї. У цьому випадку метою системи захисту інформації стає уникнути можливого збитку.

З цього випливає що структура системи захисту повинна формуватися на основі списку можливих загроз для системи. У неї входять наступні розділи:

- Список можливих загроз для інформації.

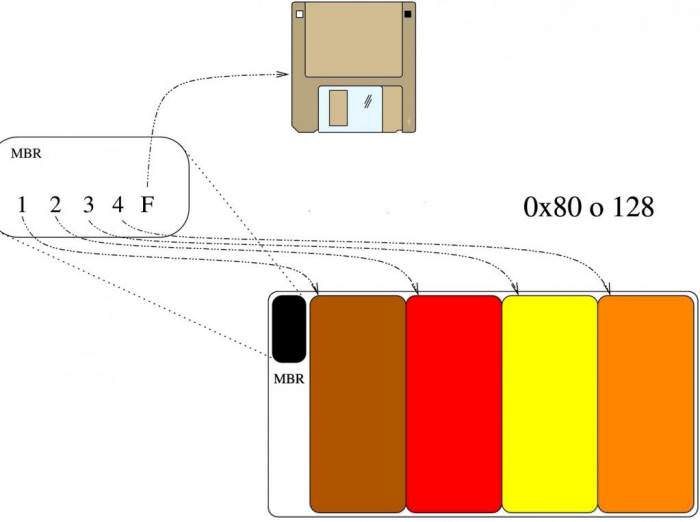

- Загрози для носіїв інформації.

- Небезпеки для елементів ІС.

- Загрози для системи захисту.

- Небезпеки, які можуть торкнутися управління системи захисту

При подальшій структуризації захисної системи можна розглянути дві групи механізмів захисту:

- для інформації, носіїв і системи від загроз конфіденційності

- механізми для тих же елементів, з захистом від загроз цілісності.

Надалі механізми захисту можуть бути поділені на такі типи:

- Перешкоджання несанкціонованому доступу до певної інформації або елементів системи. Включає обмеження доступу, аутентифікацію і шифрування.

- Перешкоду безконтрольному виходу інформації за межі санкціонованого об’єкта. Включає контроль цілісності і способи відновлення.

- Контроль потоків інформації, що захищається.