Доступні можливості

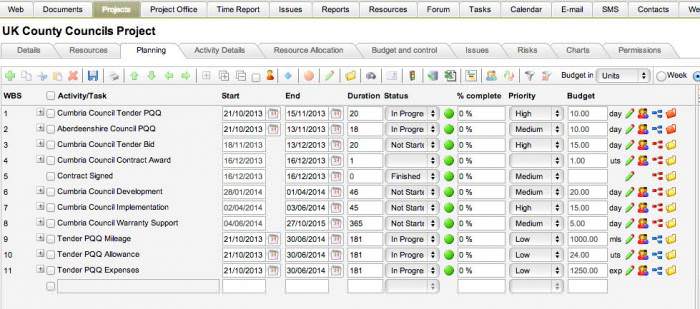

З допомогою бекдор хакер може працювати з зараженим пристроєм як зі своїм ПК. Часто важко виявити того, хто контролює паразита. Використання отриманої лазівки може проводитися кілька місяців або років, поки це не стане помітно. Після отримання доступу можуть бути виконані наступні дії:

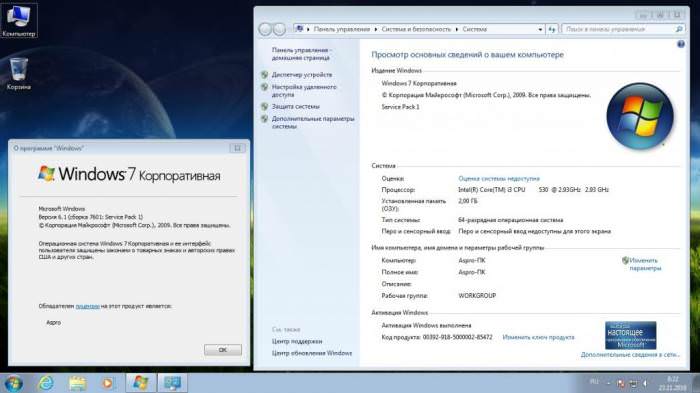

- Створення, видалення, копіювання або редагування файлів, зміна налаштувань системи, реєстру, встановлення іншого програмного забезпечення.

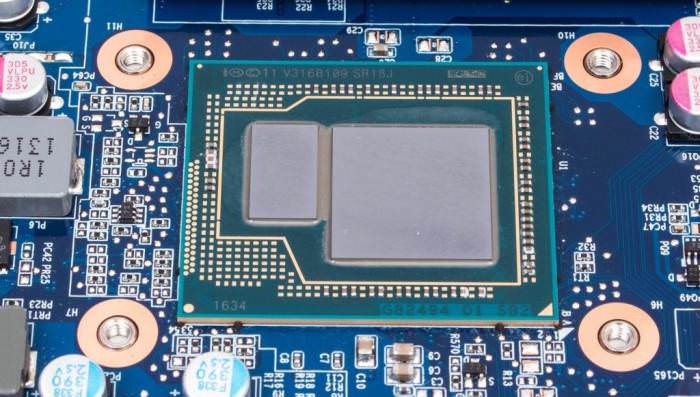

- Управління апаратними частинами ПК, зміна параметрів, пов’язаних з перезавантаженням і вимиканням комп’ютера, без відома користувача.

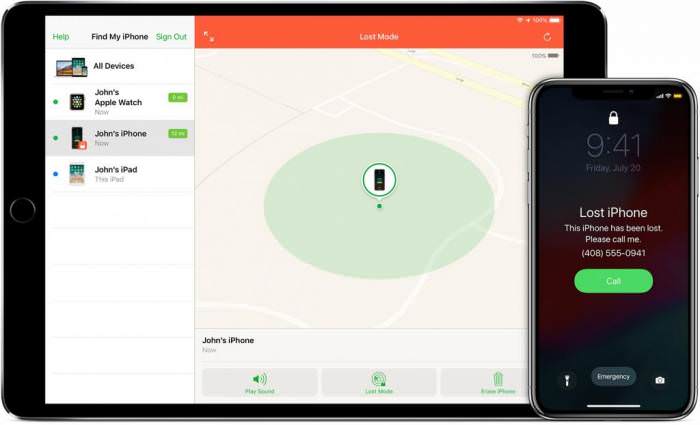

- Збір особистої інформації користувача.

- Запис всіх дій і натискань кнопок, виконання скріншотів з можливістю подальшого їх відправлення на електронні адреси.

- Зараження файлів, програм і нанесення шкоди всій системі.