В сучасному інтернеті є величезна кількість вірусів та загроз, з якими може зіткнутися непідготовлений користувач. Прикладом цього є також бекдор. Це досить поширена шкідлива програма, що дозволяє зловмисникові захопити контроль над системою шляхом отримання доступу до неї. Про те, що таке бекдор і як його виявити, буде сказано далі.

Визначення

Слово “чорний хід” з англійської можна перекласти як “задні двері”. І подібне значення не випадково, тому що дана уразливість передбачає наявність лазівки в системі безпеки. При цьому його може залишити навіть розробник, щоб надалі мати можливість отримати доступ до системи і виправити проблеми. Однак найбільшу популярність він має у хакерів, які знають, як створити бекдор або скористатися вже існуючим.

Як функціонує

Робота бекдор відбувається у фоновому режимі і не помітна для користувача. Незважаючи на схожість з іншими вірусами, його виявлення досить важко. Це один з найбільш небезпечних типів вірусів, тому що зловмисник отримує повний контроль над системою. З його допомогою можна як просто стежити за користувачем, так і змінювати дані, встановлювати або видаляти програми, скачувати особисту та конфіденційну інформацію. Здебільшого бекдори оснащені і рядом інших функцій, на зразок зараження і шифрування файлів. По суті, паразит є поєднанням різних загроз, які можуть бути автономні і не потребують постійному контролі.

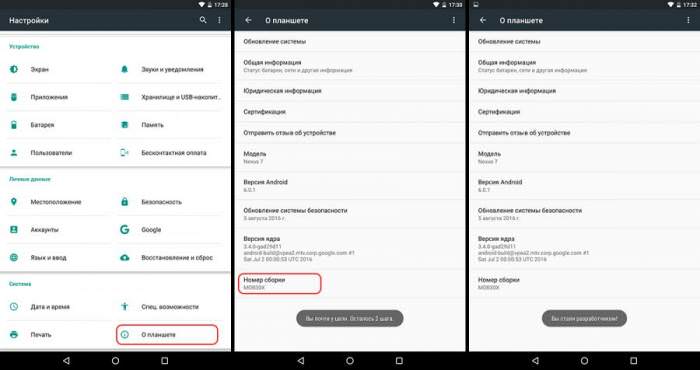

Нехай навіть користувач знає, що таке бекдор, його виявлення не завжди можливо, так як він вбудований в програму, яка якимось чином повинна встановитися на комп’ютер. Однак існують варіанти, які не вимагають установки, оскільки їх частини вже вбудовані в ПЗ, що працює на віддаленому хості.

По функціоналу бекдор одночасно схожий з троянами, кейлоггерами, вірусами, шпигунами та інструментами віддаленого управління. Однак їх функціонал складніша і небезпечніша, тому вони виділені в окрему категорію.

Розглянемо докладніше, що таке бекдор.