Клієнтські експлойти Windows

MSF призначає кожному користувачеві унікальний SID – ідентифікатор безпеки. Кожен потік має пов’язаний первинний токен, що містить інформацію про таких аспектах, як привілеї і групи. Використовуючи маркер уособлення, процес або потік можуть тимчасово прийняти ідентичність будь-якого іншого юзера. Як тільки витрачений ресурс, потік знову приймає основний маркер.

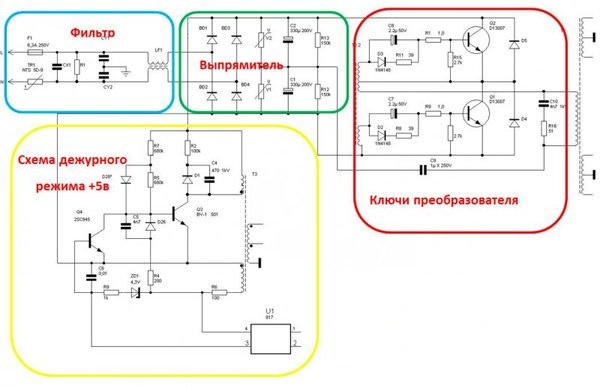

Схеми атаки по жетонах:

Це може бути виконано інкогніто в консолі «meterpreter», яку встановлюють перед тим як користуватися Metasploit . Застосовують команди, такі як «list_tokens, steal_tokens» і «impersonate_token», для виконання операцій. Якщо мета знаходиться за брандмауером або NAT, зловмисник повинен надати жертві посилання, яка перенаправляє його на свій комп’ютер – примірник Metasploit. Це необхідно, оскільки безпосереднє зондування мети неможливо.