Система захисту інформації – це комплекс організаційних і технічних заходів, створених для забезпечення інформаційної безпеки компанії. Основним об’єктом захисту є дані, що обробляються автоматизованою системою управління і задіяні в виконанні бізнес-процесів.

Види і способи захисту інформації

Державна захист інформації описана в положенні Р 50922-2006, за яким діяльність по захисту інформації може бути:

- Правовий. Відбувається регулювання захисту інформації шляхом створення правових норм і документів, а також нагляд за їх виконанням.

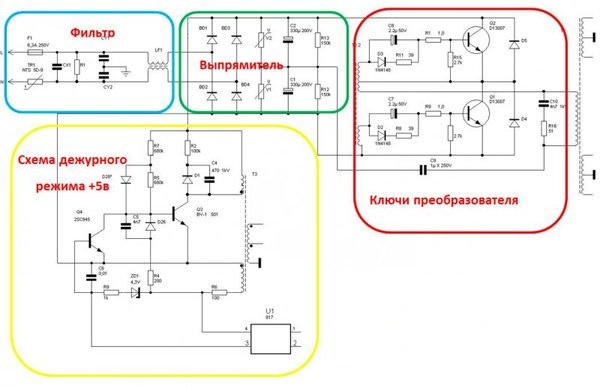

- Технічний. Використання спеціалізованого програмного забезпечення.

- Криптографічний. З допомогою перетворення інформації.

- Фізичний. Проведення організаційних заходів, що перешкоджають отриманню доступу до конфіденційних даних.

Етапи захисту інформації

Із-за складнощів з відмінністю структур компаній, що потребують захисту інформації, створення концепції та надання послуг по забезпеченню безпеки проводиться з урахуванням специфіки та особливостей організації, з урахуванням того, що система захисту інформації – це цілий набір різних заходів.

При цьому комплексний підхід передбачає покрокову методологічну розробку, яка забезпечить грамотну і професійну захист. Виділяють кілька основних принципів, використовуваних також в системах захисту інформації РФ, за яким виконується робота:

- Виконання аналізу і оцінювання стану безпеки. Складання плану подальших заходів.

- Створення програмного забезпечення, написання документації, моделювання системи управління безпекою.

- Створення політики безпеки, технічне оснащення компанії, створення цілісної структури служби безпеки, інструктаж працівників офісу.

- Контроль, оновлення програм, рішення поставляються завдань, аналізування та оцінка ефективності роботи системи безпеки.

Описаний підхід є продуманим і професійним, оскільки гарантує припинення спроб злому даних, забезпечує безперервну і безперебійну роботу щодо обміну інформацією шляхом мінімізації ризиків проникнення шкідливого коду.